Am 19. Februar wurde bekannt, dass Lenovo-Laptops mit einer vorinstallierten Adware namens Superfish ausgeliefert wurden. Das bringt zwei Probleme mit sich.

Das erste Problem ist, dass der Hardware-Hersteller überhaupt mehrere Monate lang Laptops mit einer vorinstallieren Adware ausgeliefert hat – seit September 2014 und bis Februar 2015.

Das zweite Problem hat mit dem Verhalten der Adware Superfish zu tun: Dessen Fähigkeit, selbstsignierte Zertifikate auszustellen, erlaubt es Dritten, die SSL/TLS-Verbindungen abzufangen, also Browser-Sessions mit https-Links.

Learn how digital certificates and 'HTTPS' keep your online life secure through encryption. http://t.co/gjOBQrEaYO

— Kaspersky (@kaspersky) May 7, 2013

Lassen Sie uns das zweite Problem näher betrachten, indem wir uns das Verhalten von Superfish ansehen: Unten sehen Sie einen Screenshot einer Online-Banking-Seite, die auf einem sauberen PC, auf dem die Adware nicht installiert ist, im Internet Explorer geöffnet wurde. Wenn man das Vorhängeschloss anklickt, werden die Informationen des SSL-Zertifikats angezeigt:

Das SSL-Zertifikat wurde von einer so genannten Certificate Authority (CA) ausgestellt, um den Eigentümer der Webseite zu verifizieren. In diesem Fall ist VeriSign der Aussteller des Zertifikats, der die Identität der „Japan xxxx BANK Co, Ltd“ garantiert. Das Zertifikat wird auch verwendet, um die Nutzer-ID und das Passwort des Anwenders bei einer verschlüsselten Verbindung zu verschlüsseln. Damit wird die Sicherheit einer Verbindung garantiert.

Das SSL-Zertifikat wurde von einer so genannten Certificate Authority (CA) ausgestellt, um den Eigentümer der Webseite zu verifizieren. In diesem Fall ist VeriSign der Aussteller des Zertifikats, der die Identität der „Japan xxxx BANK Co, Ltd“ garantiert. Das Zertifikat wird auch verwendet, um die Nutzer-ID und das Passwort des Anwenders bei einer verschlüsselten Verbindung zu verschlüsseln. Damit wird die Sicherheit einer Verbindung garantiert.

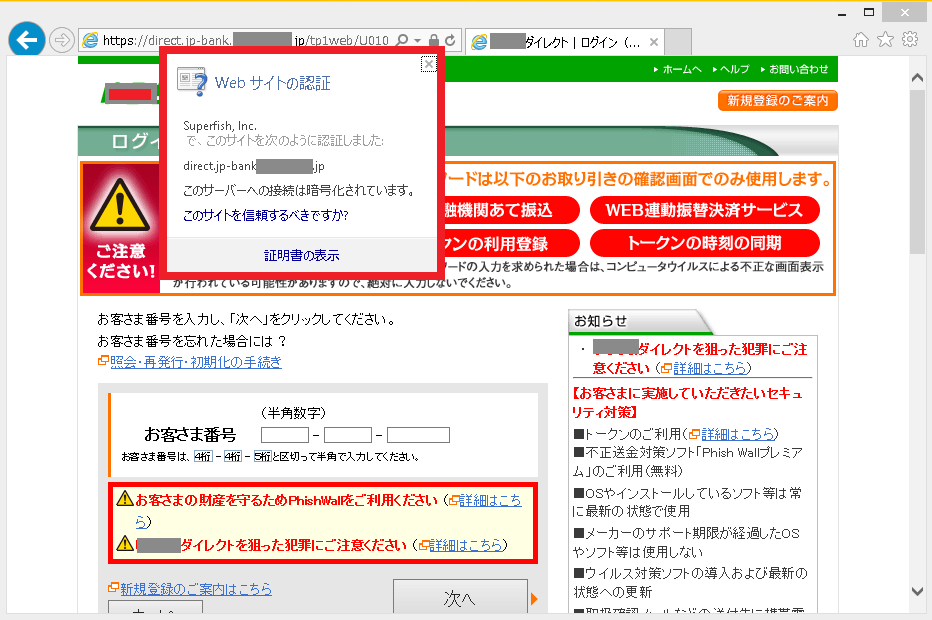

Der folgende Screenshot zeigt die gleiche Seite, allerdings wurde sie diesmal mit dem Internet Exploerer auf einem mit Superfish infizierten PC geöffnet. Das SSL-Zertifikat zeigt statt „VeriSign“ nun „Superfish“ als Ausgabestelle.

Was ist der Grund für diese Änderung? Superfish hat seine eigene CA in seiner Software. Damit wird es möglich, die Webseitenaufrufe der Anwender abzufangen, ein selbstsigniertes Zertifikat zu generieren und damit eine SSL-Verbindung aufzubauen. Leider behandeln Web-Browser das von Superfish generierte Zertifikat wie ein legitimes Zertifikat. Damit wird Superfish statt VeriSign zur CA.

Was ist der Grund für diese Änderung? Superfish hat seine eigene CA in seiner Software. Damit wird es möglich, die Webseitenaufrufe der Anwender abzufangen, ein selbstsigniertes Zertifikat zu generieren und damit eine SSL-Verbindung aufzubauen. Leider behandeln Web-Browser das von Superfish generierte Zertifikat wie ein legitimes Zertifikat. Damit wird Superfish statt VeriSign zur CA.

Zudem ist für die Generierung eines Zertifikats ein privater Schlüssel in der Software enthalten und steht für jeden zur Verfügung, der ihn haben möchte. Das Passwort des Schlüssels wurde bereits im Internet veröffentlicht. Mit dem Schlüssel und dem Passwort können Cyberkriminelle die über verschlüsselte Verbindungen übertragenen Daten abhören oder schädlichen Code einschleusen. Das schlimmste denkbare Szenario ist der Datendiebstahl aus einer Web-Session mit einer Online-Banking-Seite.

We're sorry. We messed up. We're owning it. And we're making sure it never happens again. Fully uninstall Superfish: http://t.co/mSSUwp5EQE

— Lenovo United States (@lenovoUS) February 20, 2015

Lenovo-Nutzer, deren Laptop mit Superfish infiziert ist, wird empfohlen, die Software mit dem Namen „Superfish Inc. Visual Discovery“ (in der Windows-Systemsteuerung) sowie das Superfish-Zertifikat (von der Liste der Trusted Root Certification Authorities) zu löschen.

Nutzern von Lenovo-Laptops mit #Superfish, wird empfohlen, die #Adware & deren Zertifikat zu löschen.

Tweet

Die Kaspersky-Produkte helfen Ihnen dabei, herauszufinden, ob Ihr Laptop betroffen ist: Sie entdecken die Adware als Not-a-virus:AdWare.Win32.Superfish.b.

Lenovo bietet zudem ein automatisches Removal-Tool für Superfish in ihrem Security Advisory (LEN-2015-101).

Adware

Adware

Tipps

Tipps