Während des Zweiten Weltkriegs wurden moderne kryptografische Prinzipien oft mit „amateurhaften“ Chiffriermethoden verknüpft. Interessenterweise zeigten sich die letzteren als genau so zuverlässig. So gibt es einen Bericht darüber, wie die Sprache der Navajo-Indianer vom US Marine Corps bei Einsätzen im Pazifik genutzt wurde.

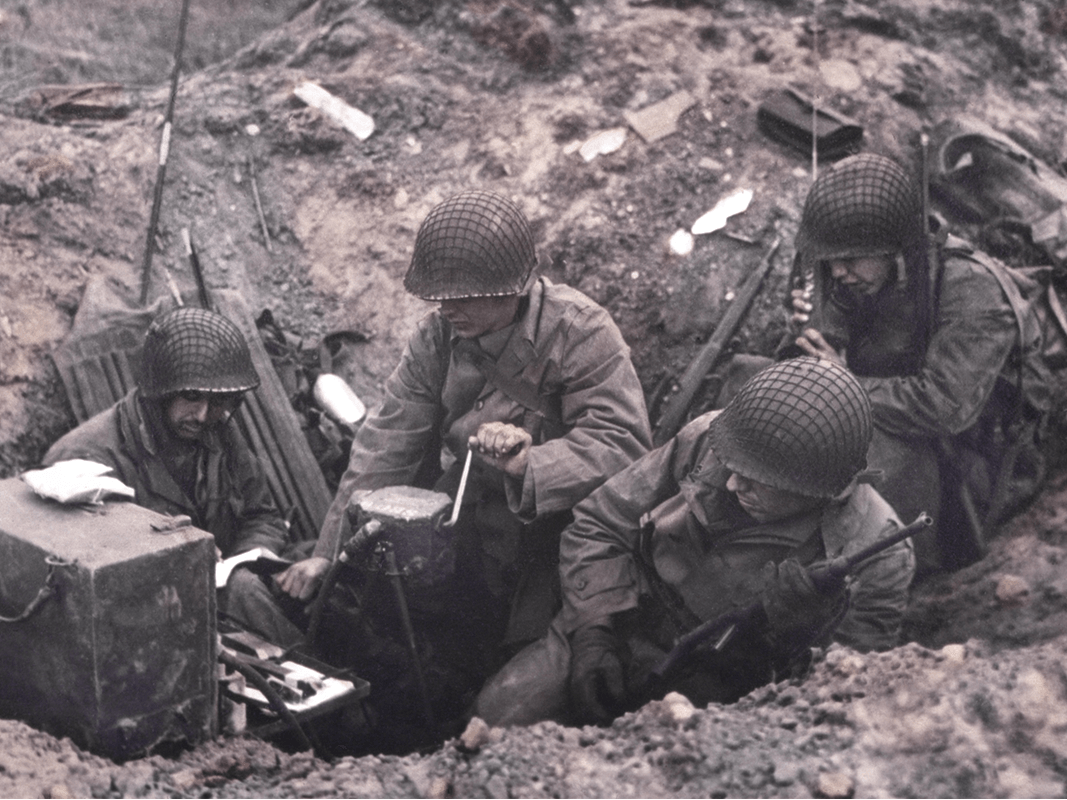

An der Front mussten zum einen die Operationen der einzelnen Truppenverbände koordiniert werden, aber auch die der Luftstreitkräfte und der Artillerieunterstützung. Die komplette Kommunikation wurde per Funk übertragen und konnte auch von den Gegnern gehört werden.

Daher benötigte das Militär eine Kommunikationsmethode, die keine taktischen Informationen an den Feind weitergibt. Wenn wir diese Methode mit heutigen Begriffen erklären möchten, wäre das Ganze so etwas wie ein VPN, das verwendet wird, wenn Sie sich zum Beispiel über ein ungeschütztes, öffentliches WLAN-Netz im Café mit dem Internet verbinden.

Mit dem Sicherheitsproblem im Hinterkopf, war es enorm wichtig, die Informationen dennoch schnellstens zu übertragen, da es um taktische Aktionen an der Front ging und nicht um langfristige strategische Befehle vom Oberkommando. Deshalb waren Chiffriermaschinen und One-Time-Pads (Einmalverschlüsselung), die damals für den Datenschutz genutzt wurden, zu langsam, um effektiv zu sein.

Die Idee, eine exotische Sprache zu verwenden, um die Kommunikation zu schützen, war nicht neu: Schon im Ersten Weltkrieg nutzen amerikanische Truppen bei ihren Operationen in Europa die Chokto-Sprache.

Allerdings war der amerikanischen Spionageabwehr klar, dass dadurch viele deutsche „ethnologische Studien“ in den USA durchgeführt wurden, um die Sprachen der Indianer zu studieren. Man musste also annehmen, dass die deutschen Behörden dieses Wissen mit ihren Alliierten geteilt hatten.

Und wahrscheinlich hätte das US-Militär die Idee nicht erneut genutzt, wenn es nicht auf Philip Johnston gehört hätte, einen Offizier im Ruhestand. Er war im Navajo-Gebiet aufgewachsen und war seit seiner Kindheit von deren Kultur und Sprache fasziniert. Als Jugendlicher arbeitete er sogar als Dolmetscher für eine Navajo-Delegation bei einem Gipfeltreffen in Washington, D.C.

Zu Beginn des Zweiten Weltkriegs war er bereits zu alt für den aktiven Dienst, allerdings hielt er seine Erfahrung aus dem Ersten Weltkrieg und seine Ideen zur Absicherung der Frontkommunikation für sehr wertvoll und bot sie dem Oberkommando an.

Er musste viel Überzeugungsarbeit leisten und dem Oberkommando beweisen, dass die Nutzung der Navajo-Sprache eine gute Idee war. Ursprünglich basierte sein Vorschlag auf der Komplexität und Isolierung der Navajo-Sprache, die abgesehen von den Navajo nur von 30 Menschen in Amerika gesprochen wurde und aufgrund ihrer komplexen Grammatik nicht einmal von Menschen mit ähnlichen Sprachen verstanden werden konnte.

Doch nachdem ihm erlaubt worden war, eine erste Gruppe von 29 Indianern für den Schulungsstart zu bilden, entwickelte sich das Ganze weiter und schon bald wurde eine noch bessere Möglichkeit der verschlüsselten Kommunikation geschaffen.

Zunächst wurde ein separates, phonisches Alphabet entwickelt: Bei der Funkkommunikation entsprach jeder Buchstabe einem englischen Wort, das eine einfache Übersetzung in die Navajo-Sprache erlaubte (zum Beispiel A – ant, B – bear, C – cat, usw.).

Zunächst wurde ein separates, phonisches Alphabet entwickelt: Bei der Funkkommunikation entsprach jeder Buchstabe einem englischen Wort, das eine einfache Übersetzung in die Navajo-Sprache erlaubte (zum Beispiel A – ant, B – bear, C – cat, usw.).

So wurde zum Beispiel der Name der Insel Iwojima im Funkverkehr zu „tin“ — „gloe-ih“ — „ne-ash-jah“ — „tkele-cho-gi“ — „tin“ — „na-as-tso-si“ — „wol-la-chee“, dem Ersatz für die englischen Begriffe „item“ — „william“ — „oboe“ — „jig“ — „item“ — „mike“ — „able“, die die japanische Spionageabwehr natürlich bereits kannte.

Anschließend wurde für häufig verwendete Begriffe ein Glossar eingeführt. So wurden aus Kampfjets „humble-bees“, aus U-Booten „iron fish“ und aus Colonels wurden „silver eagles“. Dieser Ansatz wurde zum Teil gefahren, um den Datenaustausch zu beschleunigen, teilweise aber auch, um Begriffe verwenden zu können, die keine Entsprechung in der Navajo-Sprache hatten.

Als letzte Schutzmaßnahme mussten die Indianer-Soldaten bei ihrem Training dieses Chiffriersystem auswendig lernen, so dass die Gegner niemals aufgeschriebene Anleitungen dazu finden könnten.

Dieses Vorgehen hört sich ein bisschen zu anspruchsvoll an, doch die ersten Tests bewiesen, dass die Navajo-Sprache die Nachrichten viel schneller übertragen kann, als es mit extra entwickelten Chiffriermaschinen gelingen konnte. Und das Wort „viel“ ist hier keine Übertreibung: Die Übertragung per Navajo dauerte 20 Sekunden im Gegensatz zu den 30 Minuten, die für die Chiffrierung, Übertragung und Entschlüsselung einer kurzen, dreizeiligen Nachricht benötigt wurden.

Etwa 400 Navajos dienten während des Krieges im US Marine Corps und waren laut zahlreichen Soldaten berichten berühmt für ihre Leistung und Hingabe im brutalen Pazifikkrieg.

#Datensicherheit im Zweiten #Weltkrieg: #Navajo #VPN

Tweet

Der japanische Geheimdienst konnte die Navajo-Nachrichten nicht entschlüsseln, obwohl ihm die Masche bekannt war. Ein Navajo-Soldat wurde gefangen genommen und berichtete später von Folter durch die Japaner, nachdem sie herausgefunden hatten, dass er ein Navajo war. Er war allerdings nur normaler Soldat und kein Signalgeber, so dass er das Prinzip hinter dem Code nicht kannte.

Die Schlussfolgerung ist auch heute noch folgende: Wir benötigen im Grunde keinen absolut unhackbaren Schutz für unsere Daten, sondern einen Schutz, der stark genug ist, Angreifer davon abzuhalten, in der ihnen zur Verfügung stehenden Zeit den Code zu knacken.

Verglichen mit heutigen Verschlüsselungsmethoden, die komplexe mathematische Modelle und leistungsfähige Computercluster nutzen, scheint die Navajo-Methode ein wenig naiv zu sein. Sie ist natürlich angreifbar. Aber sie wurde während des Krieges nie geknackt.

Datenschutz

Datenschutz

Tipps

Tipps